Chìa khóa bảo mật API cho doanh nghiệp dịch chuyển lên AWS Cloud

Thấu hiểu những thách thức về bảo mật, an toàn dữ liệu khi dịch chuyển lên AWS Cloud, chuyên gia CMC Telecom giới thiệu tới các doanh nghiệp giải pháp tăng cường bảo mật API giúp các ứng dụng giao tiếp với nhau hiệu quả, mượt mà trên AWS Cloud.

Theo chuyên gia CMC Telecom , khi xây dựng ứng dụng mới trên Amazon Web Services (AWS), API đóng vai trò là “cửa trước” cho các ứng dụng để truy cập dữ liệu, nghiệp vụ hoặc chức năng từ các dịch vụ backend. Giải pháp bảo vệ API trên AWS sử dụng sự kết hợp của nhiều dịch vụ nhằm tạo ra một lớp bảo vệ nhiều lớp, đảm bảo tính bảo mật và linh hoạt. Trung tâm của giải pháp này là sử dụng Amazon API Gateway – dịch vụ quản lý API được cung cấp bởi Amazon Web Services (AWS), cho phép doanh nghiệp tạo, xuất bản, duy trì, giám sát cũng như bảo mật API REST, HTTP và WebSocket ở bất kỳ quy mô nào.

Minh họa Amazon API Gateway

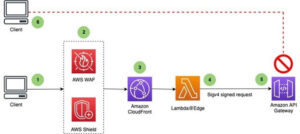

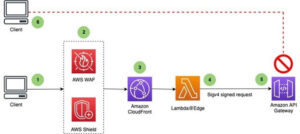

Mô hình tham khảo về luồng yêu cầu từ khách hàng

Dưới đây là một chuỗi các sự kiện giả định diễn ra khi khách hàng gửi một yêu cầu đến điểm cuối Amazon API Gateway:

Trước tiên, khách hàng gửi yêu cầu đến điểm cuối API Gateway.

Sau đó, AWS WAF kiểm duyệt yêu cầu tại vị trí biên dựa trên danh sách kiểm soát truy cập web (web ACL) đã được cấu hình sẵn. Shield Advanced sẽ tiến hành rà quét để phát hiện một cuộc tấn công DDoS; Shield Advanced sẽ tạo ra các quy tắc AWS WAF trong web ACL liên kết để phản ứng chống lại cuộc tấn công (nếu có).

CloudFront xử lý yêu cầu và kích hoạt chức năng Lambda@Edge trước khi chuyển yêu cầu đến API Gateway. Chức năng Lambda@Edge tiếp tục dùng Signature Version 4 để ký vào yêu cầu, thêm các header cần thiết.

Cuối cùng, API Gateway xác minh quyền hạn của chức năng Lambda@Edge và chuyển yêu cầu đến hệ thống backend.

Kết quả là nếu một khách hàng không được cấp quyền gửi yêu cầu đến điểm cuối API Gateway, họ sẽ nhận được thông báo từ chối dịch vụ có tên “HTTP 403 Forbidden”.

Giải pháp tăng cường bảo vệ API

Giải pháp bảo vệ API trên AWS sử dụng một số thành phần khác nhau để cung cấp một lớp bảo vệ mạnh mẽ và linh hoạt cho API:

Amazon CloudFront: Dịch vụ phân phối nội dung (CDN) giúp tăng tốc hiệu suất API và cung cấp khả năng chống DDoS phân tán và mở rộng.

AWS WAF: Bộ lọc web ứng dụng giúp bảo vệ API khỏi các mối đe dọa web thông thường và các mạng ảo (bot), có thể làm mất an ninh hoặc tiêu thụ tài nguyên hệ thống quá mức.

AWS Shield: Dịch vụ bảo vệ DDoS giúp giảm thiểu các cuộc tấn công DDoS ở lớp hạ tầng chống lại phân phối CloudFront trong thời gian thực.

Lambda@Edge: Tính năng của CloudFront cho phép chạy các hàm Lambda trên các vị trí biên của mạng lưới CloudFront. Các hàm Lambda@Edge có thể được sử dụng để tùy chỉnh hoặc cá nhân hóa nội dung được cung cấp bởi CloudFront, kiểm tra bảo mật và lọc lưu lượng truy cập, và thực hiện các tác vụ khác.

AWS Signature Version 4: Quy trình xác thực được sử dụng để xác minh tính xác thực và toàn vẹn của các yêu cầu được gửi đến các dịch vụ AWS.

Tại sao nên sử dụng giải pháp bảo mật cho API?

Doanh nghiệp nên sử dụng giải pháp bảo mật cho API vì những lợi ích nó mang lại:

Tăng cường bảo mật: Giải pháp bảo vệ API trên AWS cung cấp một lớp bảo vệ mạnh mẽ cho API, giúp bảo vệ chúng khỏi các cuộc tấn công mạng.

Tăng tốc hiệu suất: CloudFront có thể giúp tăng tốc hiệu suất API của doanh nghiệp bằng cách lưu trữ nội dung gần người dùng hơn và giảm thiểu độ trễ.

Tăng cường khả năng mở rộng: Giải pháp bảo vệ API trên AWS có thể giúp tăng cường khả năng mở rộng của API của bạn bằng cách phân phối lưu lượng truy cập trên nhiều máy chủ.

Giảm thiểu chi phí: Giải pháp bảo vệ API trên AWS có thể giúp doanh nghiệp giảm thiểu chi phí bằng cách cung cấp một lớp bảo vệ tích hợp cho API tránh việc bị khai thác sử dụng tài nguyên hệ thống sai mục đích từ hacker.

Lưu ý khi triển khai bảo mật API

Khi triển khai giải pháp này, các doanh nghiệp cần xem xét một số yếu tố như sử dụng khả năng tính toán tại mạng biên của CloudFront để thêm xác thực vào phân phối CloudFront. Điều này có thể được thực hiện bằng cách sử dụng Lambda@Edge để xác thực người dùng thông qua OpenID Connect hoặc xác thực JSON web token.

Ngoài ra, các chức năng Lambda@Edge khi thực thi tại regional edge cache, thường nằm trong khu vực AWS gần nhất với vị trí cạnh mạng của CloudFront mà người dùng truy cập. Điều này có nghĩa là các chức năng Lambda@Edge có thể được sử dụng để thêm bảo mật vào phân phối CloudFront mà không cần thêm độ trễ cho quá trình tải. Quan trọng nhất, hãy chú ý đến giới hạn mở rộng của Lambda@Edge và đề nghị tăng hạn mức nếu cần thiết.

“Với kinh nghiệm từ việc triển khai nhiều dự án chuyển đổi số trên nền tảng AWS Cloud, chúng tôi nhấn mạnh tầm quan trọng của việc tối ưu quản lý Public API. Sử dụng AWS API Gateway giúp doanh nghiệp tăng cường an ninh cho các điểm cuối API bằng cách kết hợp với dịch vụ phân phối nội dung CloudFront và các giải pháp bảo mật hàng đầu như AWS WAF và Shield Advanced. Để đảm bảo an ninh tối đa, quá trình này cần được theo dõi và cập nhật liên tục để phản ánh các nguy cơ và lỗ hổng bảo mật mới nhất. Chúng tôi cũng khuyến nghị các doanh nghiệp thường xuyên rà soát và chỉnh sửa các quy trình, chính sách, nhằm tận dụng những công nghệ tiên tiến nhất và bảo đảm hệ thống luôn trong tình trạng an toàn tối ưu,” đại diện CMC Telecom chia sẻ.